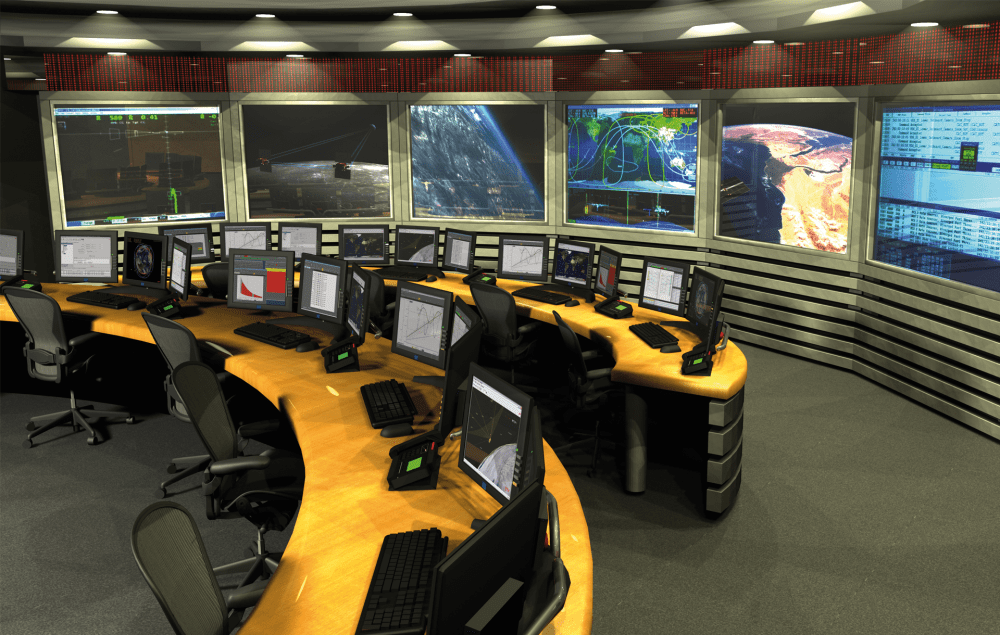

Ciberseguridad para centros de control

Los centros de control son el elemento más vulnerable de una misión en marcha. Son los ojos, los oídos, el cerebro y los músculos de todas las misiones. Todo lo que pasa durante la operativa de una misión ocurre en el centro de control. Por tanto, es primordial que este se comporte de forma fiable y esté bien protegido contra cualquier escenario que, en función de la misión, pueda poner en riesgo su confidencialidad, integridad o disponibilidad. Estos escenarios amenazantes pueden estar originados por ataques intencionados (externos o internos) o por accidentes provocados por acciones bienintencionadas de usuarios (como empleados, contratistas, etc.).

Tras un exhaustivo análisis de riesgos, hay que aplicar varias medidas para reducir el impacto de las amenazas mencionadas siguiendo un concepto de defensa en profundidad. Muchas veces estas medidas también vienen dictadas por reglamentos internos o externos que el operario o el centro de control debe cumplir.

El problema es que los centros de control tienen unas características muy específicas que impiden aplicar soluciones que son corrientes en otras infraestructuras informáticas. La autenticación y autorización de los usuarios es un claro ejemplo. En los centros de control, los ordenadores siempre tienen que estar encendidos y mostrando datos de telemetría para que los operadores puedan detectar de inmediato cualquier anomalía y reaccionar. El funcionamiento 24 horas también exige una monitorización no interrumpible y un cambio de turno lo más fluido posible. En consecuencia, es posible que se prefiera tener para los controladores u operarios cuentas genéricas, en lugar de individuales, y limitar al mínimo los mecanismos de autenticación.

Sin embargo, restringir el acceso a los puestos de trabajo del centro de control y disponer de rastreabilidad es un importante control disuasorio y de detección para las amenazas internas (improbables, pero de mucho impacto), así como un mecanismo eficaz para mejorar la rastreabilidad de las acciones para los usuarios, reduciendo así las malas prácticas y mejorando la formación de los operarios.

Por tanto, nos enfrentamos a esta dualidad: por un lado, la autenticación y autorización de usuarios y la rastreabilidad en los puestos de trabajo son un importante control de seguridad, a menudo obligatorio para cumplir con la normativa, pero, por otro, no hay soluciones tecnológicas que encajen en los rasgos específicos de los centros de control. Esta dualidad se suele resolver poniendo un estricto control de acceso físico a la sala de control, teniendo operarios de confianza y bien formados y aceptando los riesgos residuales.

GMV ha trabajado en resolver este escenario y propone una solución específica dirigida a proteger los puestos de trabajo del centro de control: Biolock, que permite mantener los puestos de trabajo siempre visibles con datos de telemetría; a la vez, bloquear cualquier interacción con ellos hasta que se autentique el usuario; realizar la autenticación muy rápidamente con una tarjeta sin contacto; que el puesto de trabajo permanezca desbloqueado mientras el usuario esté interactuando con él; y volverlo a bloquear automáticamente cuando esté inactivo.

La solución se controla y monitoriza desde un servidor central que permite gestionar los privilegios del usuario, los puestos de trabajo y los registros así como registrar los diferentes accesos a los sistemas.

Estas soluciones tecnológicas permiten aumentar la seguridad de los centros de control y garantizar el cumplimiento de las regulaciones de seguridad internas y externas; mediante un registro de quién y cuando accede a cada estación de trabajo. Todo ello sin entorpecer la importante labor de los operadores; sin impacto alguno sobre la visualización de los diferentes monitores, y con un impacto mínimo en el proceso de autenticación para interaccionar con las estaciones de trabajo.

Autor: Julio Vivero