Netzicherheit für Kontrollzentren

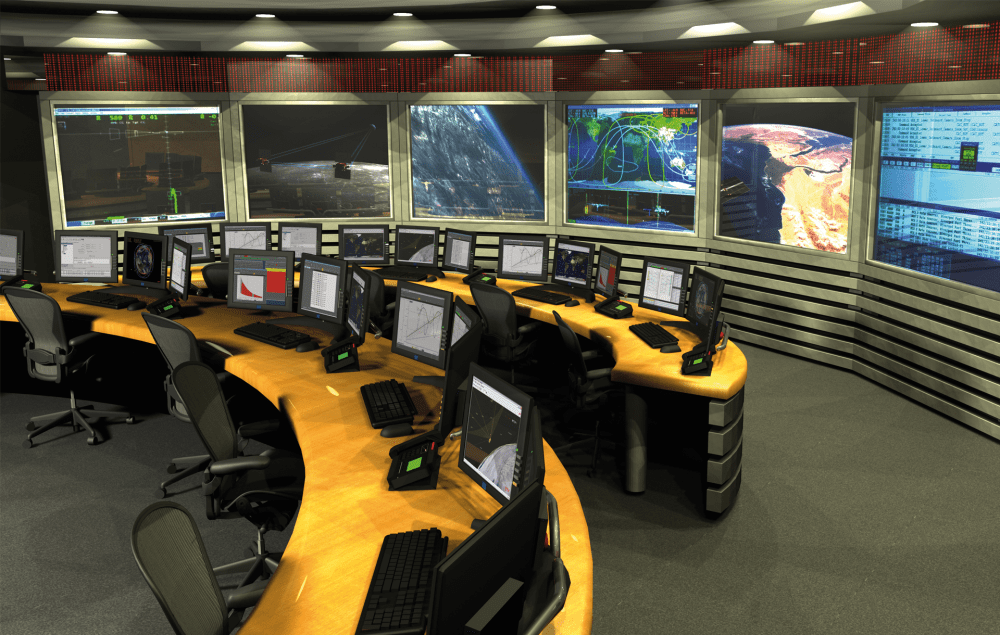

Die Kontrollzentren sind das am stärksten gefährdete Element einer laufenden Mission. Sie sind die Augen, Ohren, das Gehirn und die Muskeln der Mission. Alles, was während einer Mission passiert, findet im Kontrollzentrum statt. Daher ist es wesentlich, dass es sich zuverlässig verhält und umfassend gegen jegliches Ereignis geschützt ist, das seine Vertraulichkeit, Integrität oder Verfügbarkeit gefährden könnte. Solche Bedrohungsszenarien können durch vorsätzliche Angriffe (von außen oder innen) oder durch unglückliche Umstände entstehen, die durch gut gemeinte Handlungen von Benutzern (wie Mitarbeitern, Auftragnehmern usw.) verursacht werden.

Nach einer gründlichen Risikoanalyse muss eine Reihe von Maßnahmen ergriffen werden, um die Auswirkungen solcher Bedrohungen nach einem Konzept der Tiefenverteidigung zu verringern. Oft werden diese Maßnahmen auch durch interne oder externe Regeln vorgeschrieben, die der Betreiber oder das Kontrollzentrum einhalten muss.

Problematisch ist dabei, dass Kontrollzentren sehr spezifische Eigenschaften haben, die die Implementierung von in anderen IT-Infrastrukturen üblichen Lösungen unmöglich machen. Die Benutzerauthentifizierung und -autorisierung ist ein gutes Beispiel dafür. Die Computer in den Kontrollzentren müssen immer eingeschaltet sein und Telemetriedaten anzeigen, damit die Bediener Anomalien sofort erkennen und darauf reagieren können. Der 24-Stunden-Betrieb erfordert außerdem eine unterbrechungsfreie Überwachung und einen möglichst reibungslosen Schichtwechsel. Daher ist es dort meist besser, allgemeine statt individuelle Konten für Kontrolleure oder Betreiber einzurichten und die Authentifizierungsmechanismen auf ein Minimum zu beschränken.

Die Beschränkung des Zugangs zu den Arbeitsplätzen in den Kontrollzentren und die Gewährleistung der Rückverfolgbarkeit sind jedoch wichtige Mittel zur Abschreckung und zur Aufdeckung von (unwahrscheinlichen, aber folgenschweren) Insider-Bedrohungen sowie wirksame Mechanismen zum besseren Nachvollziehen der Handlungen der Benutzer, wodurch Fehlverhalten reduziert und die Ausbildung der Bediener verbessert wird.

Daher sehen wir uns mit folgendem Zwiespalt konfrontiert: Einerseits sind die Benutzerauthentifizierung und -autorisierung sowie die Rückverfolgbarkeit an den Arbeitsplätzen eine wichtige Sicherheitskontrolle, die oft zwingend erforderlich ist, um die Vorschriften einzuhalten, aber andererseits stehen keine technologischen Standardlösungen bereit, die den besonderen Merkmalen der Kontrollzentren Rechnung tragen. Diese Problematik wird in der Regel durch eine strenge physische Zugangskontrolle zum Kontrollraum, zuverlässige und gut geschulte Bediener und die Akzeptanz der Restrisiken gelöst.

GMV hat jedoch an einer Lösung für dieses Szenario gearbeitet und schlägt nun eine spezielle Lösung zum Schutz der Arbeitsplätze in Kontrollzentren vor: Biolock ermöglicht es, die Arbeitsplätze mit Telemetriedaten immer sichtbar zu halten und gleichzeitig jegliche Interaktion mit ihnen zu blockieren, bis der Benutzer authentifiziert wurde; diese Authentifizierung erfolgt sehr schnell mit einer kontaktlosen Karte; der Arbeitsplatz kann dann entsperrt bleiben, solange der Benutzer mit ihm interagiert; und er wird automatisch wieder gesperrt, wenn er inaktiv wird.

Die Lösung wird von einem zentralen Server aus gesteuert und überwacht, auf dem die Benutzerrechte, Arbeitsstationen und Protokolle verwaltet sowie die unterschiedlichen Zugriffe auf die Systeme protokolliert werden.

Diese technologische Lösung erhöht die Sicherheit der Kontrollzentren und gewährleisten die Einhaltung interner und externer Sicherheitsvorschriften, indem sie aufzeichnet, wer wann auf die einzelnen Arbeitsplätze zugreift. Und dies alles, ohne die wichtige Arbeit der Bediener zu behindern, ohne Auswirkungen auf die Anzeige der verschiedenen Monitore und mit minimalen Auswirkungen auf den Authentifizierungsprozess zur Interaktion mit den Arbeitsstationen.

Autor: Julio Vivero